|

Focus

|

IL PHISHING

Sabato 08 Settembre 2007

autore: Redazione InterTraders Che cos’è.

Il termine "Phishing" deriva dal verbo inglese "to fish" (pescare, ove il

phisher è il pescatore ed il malcapitato il pesce che abbocca) ed indica un

particolare tipo di frode informatica basata sulla combinazione di "social

engineering" e tecniche informatiche "mirate", finalizzata ad ingannare un

utente ed ottenere ad insaputa dello stesso credenziali di autenticazione,

numero di conto corrente, di carta di credito etc.

Le origini del "phishing" risalgono ufficialmente alla metà degli anni ’90 e

le prime vittime di cui vi è traccia furono gli utenti del portale americano

AOL (America On Line) che, rispondendo all’email dei criminali di turno,

fornirono le credenziali di autenticazione dei propri accounts di posta

elettronica. Da allora la frode ha subito un'evoluzione ed un affinamento sempre

maggiori, e se fino ai primi anni del 2000 lo strumento con cui veniva

perpetrata era principalmente -se non esclusivamente- la posta elettronica, col

passare degli anni vi è stato un aumento qualitativo e quantitativo delle

tecniche e dei mezzi usati dai phishers. Oggi infatti è possibile adescare e

"far abboccare" un utente non solo via email, ma anche tramite un sito web, un

software installato sul pc della vittima, per telefono, via sms etc.

Si potrebbe tranquillamente affermare che più il contesto in cui il phisher

agisce è inaspettato per la vittima, più la frode ha successo.

L’esempio.

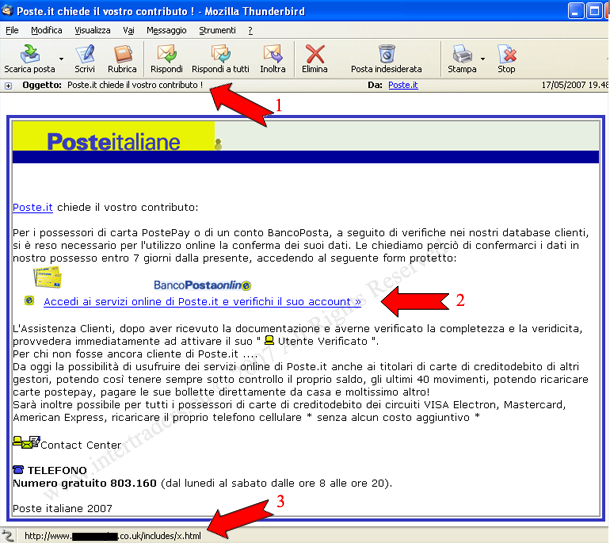

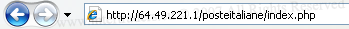

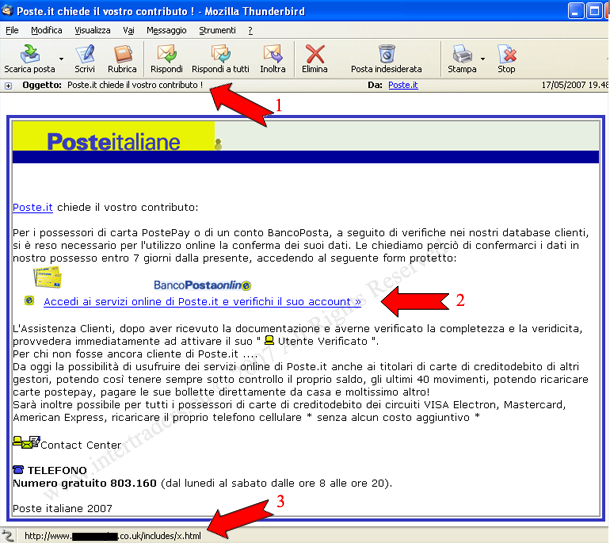

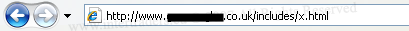

Nell'immagine a seguire è visibile uno dei più noti casi di phishing, quello

ai danni di Poste Italiane.

Ad un occhio inesperto l'email in oggetto può trarre in inganno, ma già da una

semplice lettura dell'oggetto e del corpo emergono delle palesi stranezze.

Abbiamo inserito delle frecce di colore rosso per evidenziare gli elementi più

significativi (oggetto, corpo e link) che analizzeremo a seguire:

- L’oggetto:

Spedire una email ai propri clienti con una richiesta di 'contributo', ove con

esso s'intenda l'inserimento di credenziali di autenticazione al portale

poste.it è alquanto insolito, oltre che, nel caso in esame, lessicalmente

spropositato (v. freccia n.1 in alto). Gli istituti di credito e tutte le

società che gestiscono pagamenti negano espressamente questo tipo di

accertamenti via email, invitando l'utenza a diffidare ed a denunciare tali

tentativi di truffa.

- Il corpo:

Leggendo il contenuto dell'email si evincono una serie di incongruenze

procedurali e tecniche.

Una società fornisce le credenziali di autenticazione al proprio cliente e non

il contrario, pertanto è inusuale una richiesta di 'verifica' fatta nei termini

sovrindicati.

Molti phishers accennano nelle proprie email a danni accidentali al database

della società bersagliata: seppure un tale evento dovesse malauguratamente

verificarsi, una società seria adotterebbe comunque una procedura di emergenza

lontana dal contattare uno per uno i propri clienti. In caso contrario un

recupero dei dati di accesso fatto ad personam richiederebbe una

tempistica inaccettabile, procurando all'istituto un danno all'immagine non

irrilevante.

Il resto del testo si commenta da sé: se una società o un istituto di credito

si rivolgesse ai propri clienti con una tale nonchalance lessicale ed

analfabetica, chiuderebbe sul nascere.

Ciò non deve indurci a peccare di superficialità; nel caso in esame l'email è

di chiara provenienza estera e, probabilmente, generata e tradotta

automaticamente. Con un phisher di nazionalità italiana le cose sarebbero

sicuramente andate diversamente ed anche le motivazioni per ingannarci avrebbero

avuto un'esplicazione più convincente.

- Il link:

E' il cuore dell'email truffaldina (v.freccia n.2 al centro dell'immagine).

Passando sul link il cursore del mouse, senza premere alcun tasto, è possibile

intravedere nella barra di stato del client di posta elettronica il link reale a

cui verremmo reindirizzati qualora seguissimo le indicazioni del phisher.

Nel nostro caso (v.freccia n.3 in basso) la barra di stato visualizza un

indirizzo sconosciuto in cui possiamo notare il suffiso 'co.uk' di origine

inglese e la pagina specifica a cui punta denominata 'x.html.'.

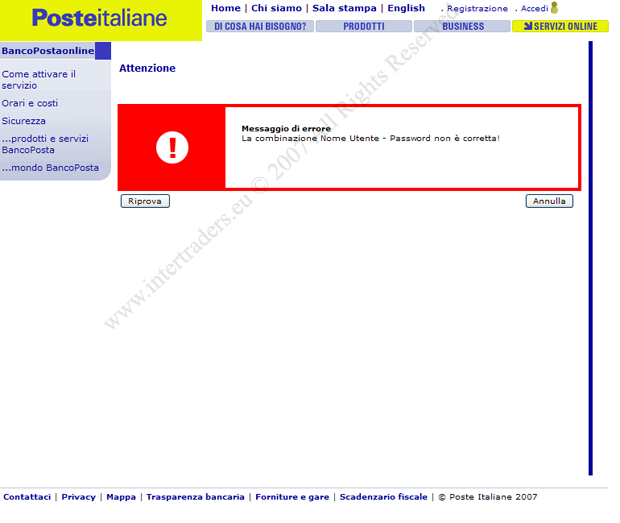

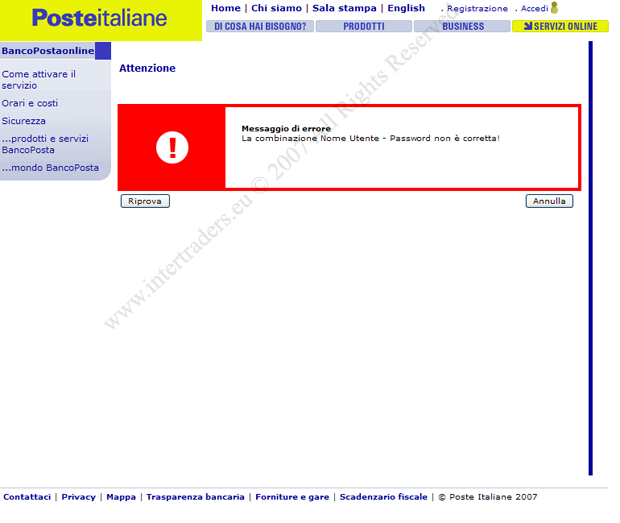

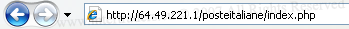

Cliccando sul link questo è quanto vedremmo:

sembra il sito autentico di Poste Italiane, ma purtroppo è solo un'abile

ricostruzione.

Una pagina fittizia, ricreata ad arte dal criminale di turno ed ospitata

all'indirizzo inglese innanzi visto. Se vi inseriamo dei dati -veri o fittizi

che siano- il server non segnala alcunchè accettandoli e reindirizzandoci alla

home page vera di Poste Italiane. Unica cosa certa è che li ha memorizzati e li

metterà a disposizione del phisher.

E' probabile tuttavia che il phisher sia già a conoscenza del nome utente o di

un'altra “delicata” informazione della vittima; dati acquisiti in seguito ad

una precedente violazione del server della società-esca, o, come avviene per i

numeri di carta Postepay, semplicemente raccolti dai vari portali di e-commerce.

In queste rare ipotesi (v.immagine a seguire) la pagina fittizia accetterà solo

il nome utente o il numero di carta veritieri, rigetterà i dati sconosciuti e

lascerà al malcapitato il solo infelice compito di rivelargli la password.

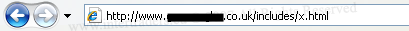

- Varianti del link:

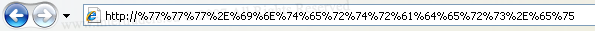

Nel caso appena visto, l'indirizzo a cui punta il link truffaldino è “in

chiaro”, ovvero passandoci sopra con il cursore del mouse, nella barra di

stato del client viene visualizzato l'indirizzo reale di destinazione. URL che tra l'altro comparirà anche nella barra degli

indirizzi, quando, successivamente, la finestra del browser verrà aperta

(v.immagine a seguire).

Tuttavia vi sono vari espedienti per camuffare l'indirizzo reale ed indurre

l'utente a credere che quello in apparenza visualizzato sia l'URL veritiero

dell'istituto di credito o, magari, una variante indecifrabile frutto di chissà

quale protocollo di rete.

E' il caso del nome a dominio presente nella forma di IP (in Rete ogni dominio

corrisponde ad un preciso indirizzo IP), visibile nel seguente esempio:

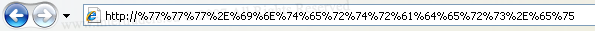

Ma vi è anche la possibilità di codificare l'intero percorso in formati

alternativi particolarmente noti agli informatici, come ad es.ottale ed

esadecimale. In Rete è possibile trovare piccoli software che svolgono la

codifica in automatico, in questo modo un link come

"https://www.intertraders.eu" codificato in esadecimale diventa:

Le modalità con cui è possibile occultare/camuffare un URL tuttavia non si

prestano ad una facile e completa elencazione; spesso infatti i phishers

sfruttano bugs e vulnerabilità native di alcuni browsers o

semplicemente “adattano” comandi, parametri e stringhe nati per un

determinato uso, alle proprie necessità e finalità criminali.

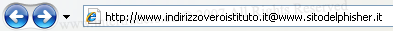

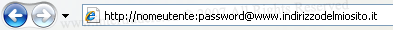

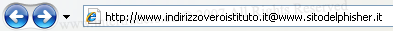

E' il caso del carattere @ utilizzato per anni dai phishers di mezzo mondo per

ingannare gli utenti di Internet Explorer. In questo caso i phishers più che

sfruttare un bug, distorcevano l'uso del carattere @ destinato alla connessione

client-server via browser.

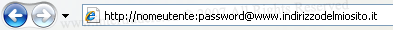

Generalmente se un utente desidera connettersi al server del proprio sito web

tramite protocollo http o ftp può farlo via browser (anziché tramite un client

dedicato); in questo caso la stringa da digitare è composta da nome utente +

password + @ + indirizzo del sito + : + numero porta (come nell'esempio a

seguire):

nelle vecchie versioni di IE, quando si visitava un sito che non richiedeva

credenziali di autenticazione, la presenza di entrambi o anche un solo parametro

alla sinistra del carattere @ veniva automaticamente ignorato dal browser. I

phishers hanno sfruttato tale “leggerezza” per diversi anni inserendo alla

sinistra della @ il dominio autentico di istituti di credito, portali di aste on

line o società finanziarie, riuscendo ad ingannare (v.immagine a seguire)

migliaia di utenti.

L'esempio innanzi visto è esemplificativo di come il connubio tra astuzia ed

ingegno possa indurre un criminale a sfruttare un meccanismo, originariamente

destinato ad una certa funzione, per perseguire le proprie finalità illecite.

L'uso combinato di questi espedienti unitamente ai tipi di codifica visti in

precedenza possono realmente confondere un utente inesperto.

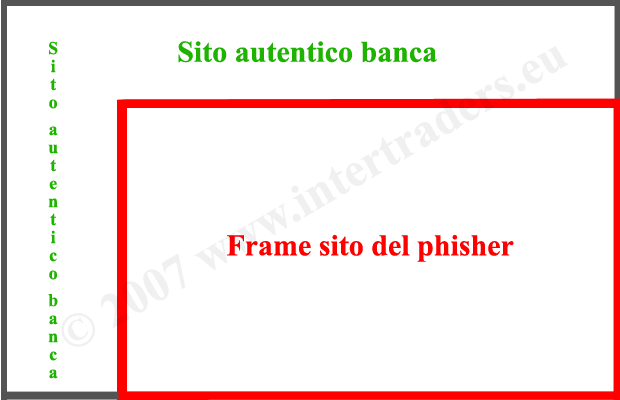

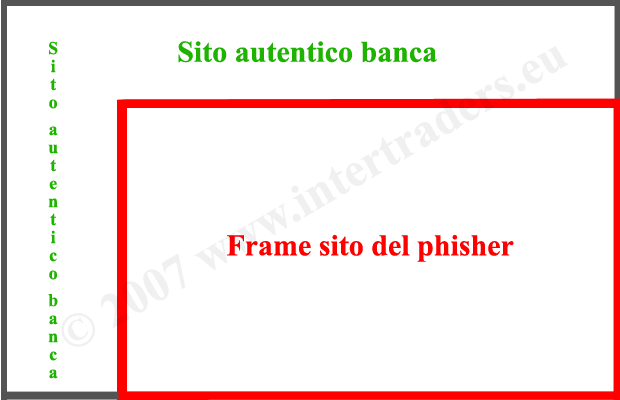

Nonostante ciò un phisher può intervenire su aspetti squisitamente

tecnico-estetici per ingannare l'utente; può ad es. mischiare parti del

sito-esca con quelle del sito autentico inserendo, ad es. in un originario

portale strutturalmente programmato in multiframe, una pagina del proprio sito (v.schema a

seguire).

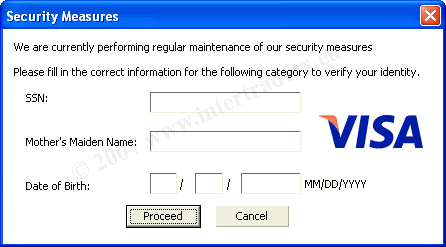

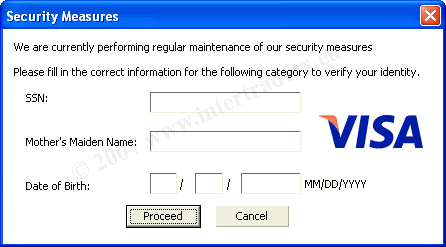

Può inserire nel reindirizzamento dal proprio sito a quello autentico uno

script che apre una finestra popup truffaldina (nell'immagine a seguire è visibile un

modello marchiato Visa usato in passato per un phishing ai danni di American

Express)

o peggio, sfruttare un cattivo filtraggio dei valori passati via GET tra un pagina

e l'altra del sito autentico per far si che quest'ultimo includa scripts o

pagine provenienti dal proprio portale.

Sembrerebbe quindi, di fronte ad una email sospetta proveniente ad es. da eBay o

PayPal, che il modo migliore per collegarsi al sito autentico consista nel

digitare manualmente nella barra degli indirizzi del browser l'URL di

destinazione.

Un espediente consigliato da diversi siti, ma che diventa spesso inefficace

quando è in atto una tecnica di pharming ai

danni del nostro pc o del sito che desideriamo visitare.

Può infatti accadere che un malware (trojan, worm etc.) si installi nel nostro pc

modificando il file 'hosts' presente nella directory

WINDOWS/system32/drivers/etc del sistema operativo e cambiando le varie

associazioni IP-nome dominio, o che, peggio, un cracker manometta il DNS

server del provider con cui ci colleghiamo a Internet.

In entrambi i casi tutte le volte che digiteremo

www.sitodelnostroistitutodicredito.it nella barra degli indirizzi verremo

reindirizzati a nostra insaputa al sito del phisher.

Curiosità.

Il phishing non è necessariamente diretto ad un arricchimento pecuniario e

può, diversamente, essere finalizzato anche al semplice impossessamento delle

credenziali di autenticazione di un account di posta elettronica, di un portale

di aste on line, di un forum o di un sito web con accesso riservato solo a

determinati utenti.

In Rete girano diversi aneddoti relativi al phishing, uno dei più singolari è

legato al mondo del warez (software piratato).

Diversi anni fa la polizia di Montreal (Canada) sgominò una banda di pirati

informatici dediti all'upload ed al download di software illegale da un server

FTP “warez”, server che tra l'altro 'permetteva' il download a banda piena

di software illegale solo a determinati utenti escludendone altri. La cosa

probabilmente non andò a genio a qualcuno degli 'esclusi' che, stanco di questa

pseudo-elite, pensò di "espandere" forzatamente la cerchia.

Come? Col phishing.

Il Robin Hood della situazione, fingendosi l'amministratore del server, pensò

bene di inviare ai pochi utenti "privilegiati" un'email con una finta

comunicazione di servizio ed una richiesta di invio delle credenziali di

accesso. La richiesta era insolita, ma il contesto in cui veniva formulata

indusse i più ad assecondarla.

Il Robin Hood del warez dopo aver prelevato ciò di cui necessitava dal

server ed aver reso pubbliche le credenziali di accesso, le trasmise infine alle

autorità di polizia canadesi…

Redazione InterTraders

Hai bisogno di assistenza legale specifica su questa tematica o su argomenti simili legati a Internet?

Se sì, ti invitiamo a consultare le seguenti sezioni direttamente sul sito dello Studio Legale Massa:

In alternativa, puoi contattare direttamente lo Studio ai recapiti indicati nell'apposita sezione "CONTATTACI" (l'assistenza prestata non è gratuita).

|

|

|

|

Sabato 26 Aprile 2025

Sabato 26 Aprile 2025