|

Focus

|

Keyloggers e il futuro: vedere senza toccare

Venerdì 22 Settembre 2006

autore: Rocco Gianluca Massa Sicurezza informatica e tutela della privacy rappresentano ormai un binario

unico, ed inoltrarsi in entrambi i campi significa prendere sempre maggiore

cognizione e consapevolezza delle principali minacce di cui è portatore il web;

non c’è da stupirsi pertanto se oggi termini quali malware, trojan, worms e

virus, fanno sempre più parte della nostra cultura di studiosi e cultori

dell’ICT.

E’ altrettanto frequente, tuttavia, in tv o durante convegni di diritto e

sicurezza informatica, di sentir parlare di un particolare tipo di malware, i

c.d. keyloggers, in grado di catturare in un file (di solito criptato) quanto

digitato sulla nostra tastiera e di inviarlo in remoto, a nostra insaputa, al

malintenzionato di turno.

L’elemento imprescindibile di un keylogger è di agire in background

(camuffato spesso come processo di sistema) e di infettare il pc della vittima

autonomamente (c.d. standalone script) o in abbinata con altro tipo di malware

(virus, trojan etc.) riuscendo da tale momento a monitorare e ‘registrare’

il contenuto di password, email, documenti, url e conversazioni via chat,

violando in tal modo la nostra privacy e nella maggior parte delle ipotesi

rubando dati sensibili e coordinate bancarie al fine di truffare l’utente

infettato.

I keyloggers sono in rete praticamente dagli albori del web con vari sinonimi

(keygrabbers, keystrokers etc.) e sebbene oggi acquisiscano, al pari di altri

malware, una forma e un metodo di diffusione sempre più raffinati, una semplice

abbinata antivirus+firewall è quasi sempre in grado di riconoscerli e

bloccarli.

Certo, finchè si tratta di un programma il rimedio alla fine c’è, quando

invece sul nostro pc è installato materialmente un ‘keylogger hardware’ e

noi non ne siamo al corrente, il discorso cambia.

Già dal finire degli anni ’90 in rete erano reperibili componenti come

questi:

piccoli ed apparentemente innocui ‘adattatori’ da collegare tra lo

spinotto della tastiera ed il pc.

Il costo del componente allora era già accessibile (circa 70 dollari) e

l’unico limite era rappresentato dal fatto di non riuscire a mappare tutta la

tastiera: ad es. F1, F2, F3 etc.non venivano rilevati, ma in compenso:

• era in grado di catturare dati per un totale di oltre 8000 caratteri;

• era compatibile con qualsiasi sistema operativo, riuscendo a memorizzare

anche i dati inseriti nel bios;

• era impossibile da rilevare per qualsiasi software;

• aveva già una memoria flash, priva di batteria;

• prevedeva la possibilità di settare una password crittografata per impedire

l’accesso non autorizzato ai dati ‘catturati’;

• era di dimensioni ridotte (la versione base non superava i 5 cm);

Come è facile immaginare la tecnologia soprattutto in certi ambiti avanza

rapidamente, e col passare degli anni sono stati creati keyloggers sempre più

sofisticati e miniaturizzati come questi:

in grado di intercettare fino a 2 milioni di caratteri, con

crittografia più elevata e adatti a tastiere con interfaccia USB.

Va evidenziato tuttavia che la presenza di un keylogger hardware non è

associata esclusivamente all’esistenza delle periferiche appena viste; è

frequente infatti il caso in cui all’interno di grandi aziende vengano fornite

tastiere con incorporati tali componenti, il cui design ricalca frequentemente

modelli Microsoft o Logitech così da fugare ogni sospetto da parte

dell’utilizzatore finale.

Qualcuno a questo punto si chiederà incuriosito: ‘ma chi vuole controllarci

come fa ad accedere materialmente al keylogger? Come legge i dati memorizzati

quando noi ci allontaniamo dal pc?’

La maggior parte dei keyloggers in commercio è strutturalmente molto semplice,

essendo formato da una memoria flash che memorizza i caratteri dei tasti premuti

e da un microprocessore che ne gestisce il flusso emulando poi la pressione

degli stessi per ingannare il sistema operativo.

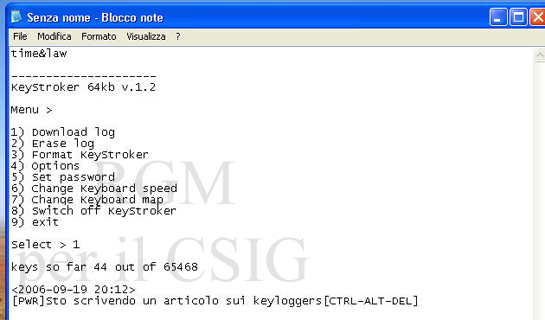

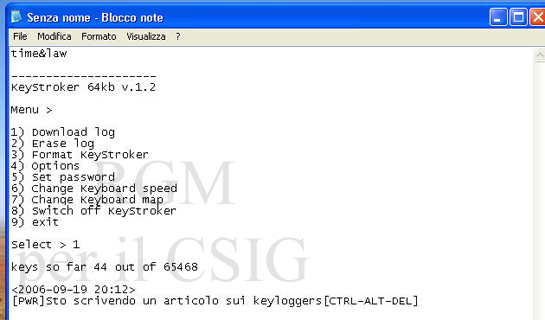

Quando il malintezionato vuole vedere ‘quanto’ e cosa la sua vittima ha

scritto durante la giornata o la settimana apre un semplice programma di

scrittura (es.word o notepad) e vi inserisce la sua password (nel nostro caso

’time&law’). Il microprocessore del keylogger automaticamente la riconosce e

produce istantaneamente una schermata come questa:

Come potete notare dall’immagine dopo aver avviato il pc da tastiera ho

scritto alcune parole accedendo successivamente al Task Manager di Windows

(ctrl-alt-canc) e il nostro amico ha memorizzato fedelmente tutto…

Cosa fare quindi per sfuggire a questo scomodo supervisore?

Come detto non esiste un ‘rimedio’ software in grado di neutralizzarlo o

riconoscerlo, e le uniche soluzioni -almeno per tentare di nascondere password o

singoli indirizzi- sono abbastanza empiriche.

Una prima potrebbe essere quella di armarsi di pazienza e selezionare con il

mouse singole o più lettere da una pagina web o da un altro documento aperto ed

incollarle nel campo di destinazione (es. logins di un c/c bancario) così da

formare le parole che vogliamo inserire; una seconda alternativa potrebbe

consistere nell’uso di un software emulativo di una tastiera. Ad es.

Click-N-Type della Lake Software di cui potete vedere una demo qui:

che sebbene progettato per disabili ci metterebbe al riparo anche da alcuni tipi

di keyloggers software.

Le restanti alternative sono più che altro precauzionali, quali evitare di

usare pc di Internet Point o Internet Cafè per uso prettamente personale o

diffidare da ‘restyling’ aziendali relativi alle sole periferiche quali

mouse e tastiera.

Lasciamo ora il presente e diamo uno sguardo a quello che è ormai il futuro del

keylogging software e hardware.

Un binario parallelo a quello dei componenti sopra esaminati è quello degli

‘spy cables’, apparenti cavi o prolunghe che mettono in comunicazione due pc

o un pc ed una periferica e nel frattempo indirizzano il flusso di dati ad una

terza periferica in ascolto.

In questa foto ad es.è possibile vedere uno spy cable seriale:

ma in commercio esistono anche varianti per interfaccia USB.

Nel campo software ormai sono diffusissimi programmi di spy e video monitoring

quali Power Spy, PC Spy Monitor, Invisible Spy e tanti altri, in grado di

registrare audio, video, sessioni di chat, seguenze di tasti, chiamate tramite

Skype, singole schermate e di attivarsi anche solo all’avvio di specifici

applicativi (un programma di posta per esempio). Tuttavia, una vera e propria

rivoluzione in materia sembra venire dagli USA, dove alcuni informatici

dell’Università della California hanno messo a punto un software in grado di

interpretare e tradurre il ‘rumore’ generato dalla pressione dei tasti di

una comune tastiera in un file di testo.

La spiegazione -sinteticamente- sta nel fatto che il rumore generato dalla

pressione di un certo tasto è diversa da quello generato da un altro,

analogamente a quanto accade suonando un tamburo con le mani, dove il rumore

varia a seconda del punto di superficie percosso.

Questa tecnica, d’altra parte, sembra avere avuto già dei precedenti negli

anni ’80, quando durante la Guerra Fredda spie russe nascosero delle cimici

nelle macchine da scrivere elettriche dell’ambasciata americana a Mosca. Il

meccanismo era più o meno lo stesso: ogni tasto premuto generava un segnale

elettrico univoco che veniva associato ad una specifica lettera.

Concludendo, quanto descritto può sembrare tanto affascinante quanto

inquietante del livello di evoluzione tecnologica raggiunto dal

‘keylogging’, sebbene occorra uno sforzo maggiore per contrastare il

fenomeno ed evitarne la commercializzazione.

Se infatti ormai gli apparecchi visti sono facilmente acquistabili sul web, una

lenta diffusione la sta avendo anche la variante ‘cattiva’ del keylogging,

ovvero i keyvirus. Software e dispositivi hardware del tutto simili ai

keyloggers ma in grado di ‘inquinare’ la stesura di un documento inserendovi

ogni ‘tot’ tasti premuti dei caratteri casuali, così da far letteralmente

‘impazzire’ il malcapitato...

Rocco Gianluca Massa

Hai bisogno di assistenza legale specifica su questa tematica o su argomenti simili legati a Internet?

Se sì, ti invitiamo a consultare le seguenti sezioni direttamente sul sito dello Studio Legale Massa:

In alternativa, puoi contattare direttamente lo Studio ai recapiti indicati nell'apposita sezione "CONTATTACI" (l'assistenza prestata non è gratuita).

|

|

|

|

Venerdì 25 Aprile 2025

Venerdì 25 Aprile 2025