|

Focus

|

Uno strano caso di phishing ai danni di Poste Italiane

Lunedì 11 Giugno 2007

autore: Redazione InterTraders ROMA (Italia). Negli ultimi giorni i tanti internauti avranno riscontrato un

massiccio ed insistente invio di email di phishing ai danni di Poste Italiane;

tra i tanti messaggi un paio promettono addirittura un compenso di 50 euro per

la compilazione di uno pseudoquestionario.

Tuttavia, tra le varie email pervenute al nostro staff nelle ultime 48 ore, ve

n'è una che ci ha lasciato particolarmente perplessi e su cui abbiamo deciso di

focalizzare l'attenzione alla ricerca di elementi ed informazioni utili

all'utenza di Poste Italiane.

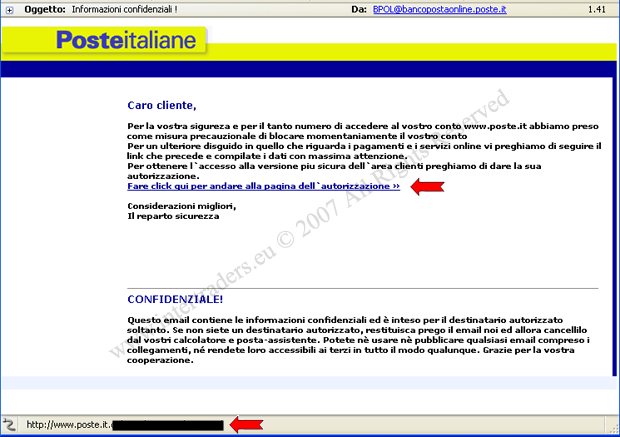

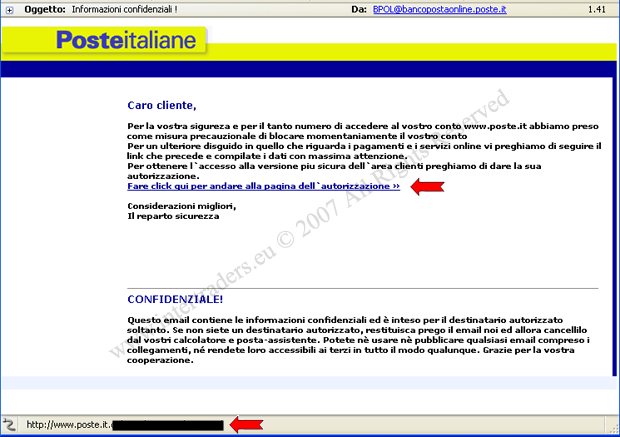

Questa è l'email:

Un messaggio in apparenza come tanti e graficamente meno 'appetibile' di

altri...

Il pretesto del phisher di turno è il solito: conto bloccato per motivi di

sicurezza ed utente invitato a collaborare inserendo le proprie credenziali di

autenticazione al portale; il testo è scritto in un italiano, come sempre,

sgrammaticato e meno convincente rispetto ad altre email.

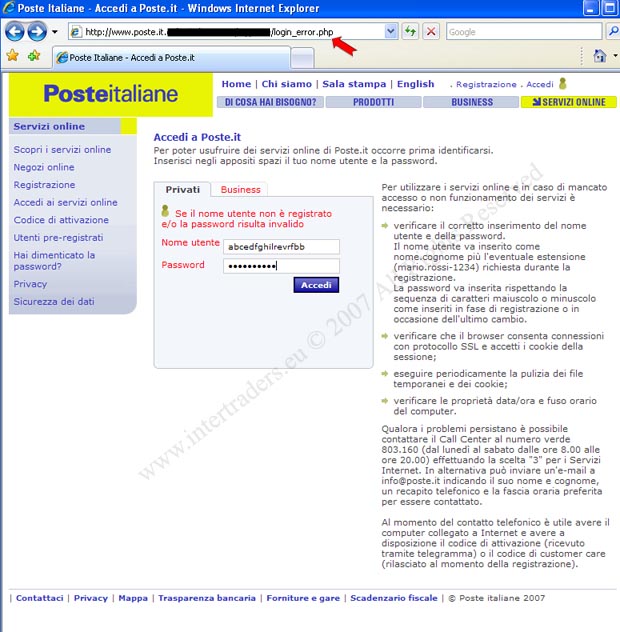

Passando con il cursore del mouse sul link in esso presente (abbiamo inserito

una freccia rossa in alto per evidenziarlo) compare, nella barra di stato del

client di posta elettronica, l'indirizzo reale ad esso associato (v. seconda

freccia rossa in basso; per salvaguardare l'utenza più inesperta e curiosa

abbiamo occultato volutamente il resto del percorso).

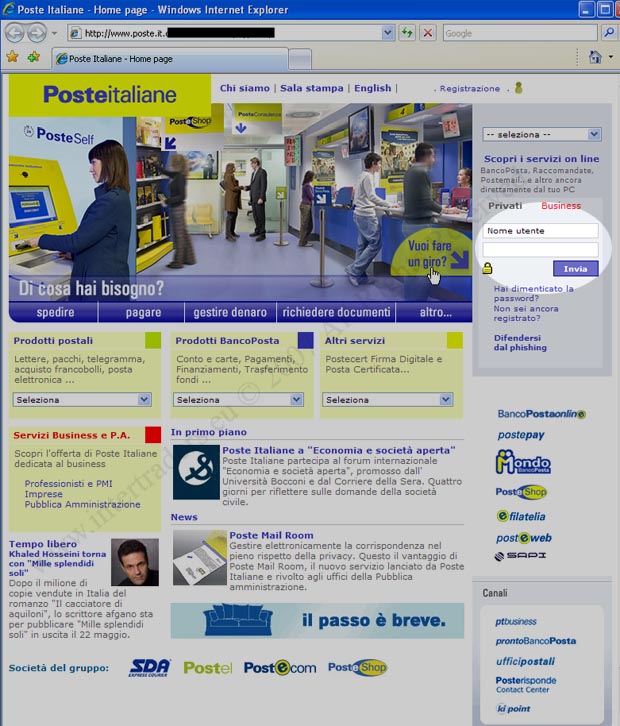

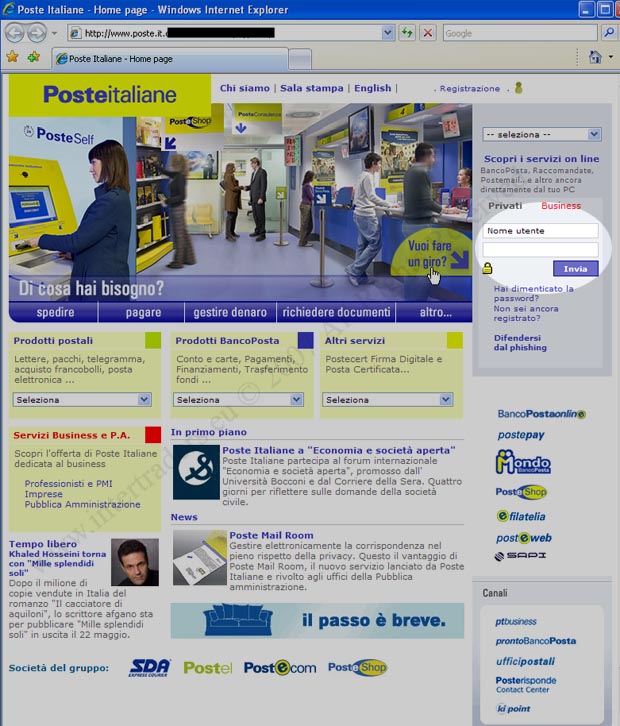

A questo punto fingiamo di 'abboccare' al phishing e seguiamo il link.

La nuova pagina è una perfetta ricostruzione della home page del sito di Poste

Italiane con testo e grafica letteralmente copiati dal portale autentico.

Inseriamo nome utente e password fittizi nell'area riservata all'autenticazione

dei clienti (da noi evidenziata nell'immagine) e la pagina ci indirizza verso

una nuova schermata:

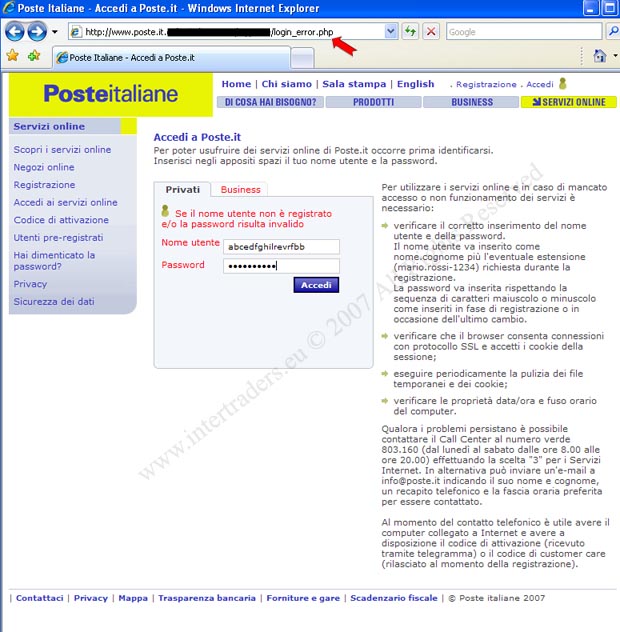

una seconda schermata di autenticazione in cui compare, in rosso, un messaggio

di errore.

Nel leggerlo, viene da pensare ad un tentativo dello script della pagina

precedente di instaurare un 'ponte' di autenticazione con il vero sito di Poste

Italiane.

Non sarebbe il primo caso, è ormai un'abitudine sempre più frequente dei

phishers, quella di cercare in 'real time' una conferma sulla correttezza dei

dati inseriti dall'utente.

Un ulteriore indizio emerge esaminando la barra degli indirizzi: il percorso

segnala il caricamento di una pagina di errore: login_error.php (v.freccia rossa

in alto).

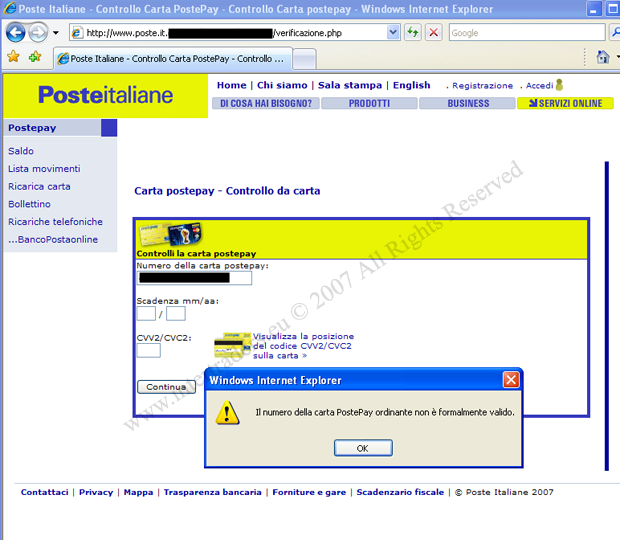

Nonostante ciò, proseguiamo sempre inserendo dati casuali. Dopo un paio di

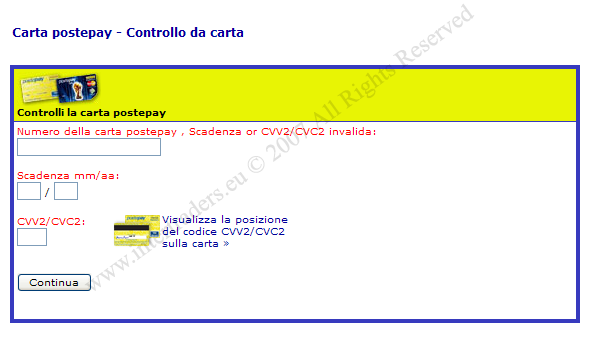

tentativi, lo script ci reindirizza alla seguente schermata:

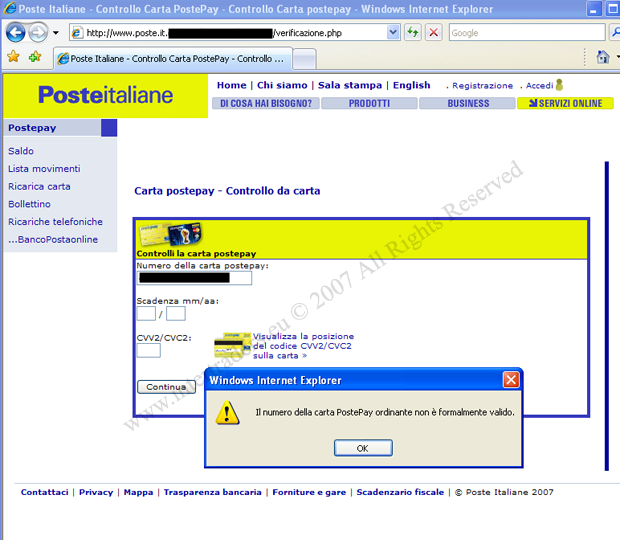

il nome del file della pagina è 'verificazione.php' (v.freccia rossa in alto),

un file, tra l'altro, richiamabile direttamente dalla barra degli indirizzi e

senza necessariamente attraversare le schermate innanzi viste. Ciò ad eloquente

dimostrazione della labile ricostruzione operata dal phisher; se la procedura

fosse stata autentica o quanto meno ben programmata, non sarebbe stato possibile

richiamare singolarmente la pagina, nè farla comparire dopo tot tentativi di

login.

Cerchiamo quindi di inserire un numero di Postepay fittizio, ma non appena il

cursore del mouse entra nel campo dedicato alla scadenza della carta,

un'applicazione in javascript (https://it.wikipedia.org/wiki/JavaScript) produce un

messaggio di errore (in gergo un alert box):

Il messaggio in oggetto ci informa di aver digitato un numero di carta non

valido.

Dopo un paio di vani tentativi, decidiamo di inserire un numero veritiero di

Postepay, numero presente su una carta in nostro possesso ed a noi intestata.

Come immaginavamo il messaggio di errore non compare più.

Inquietante? Dipende.

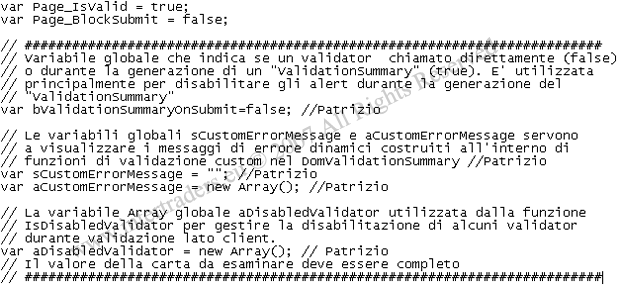

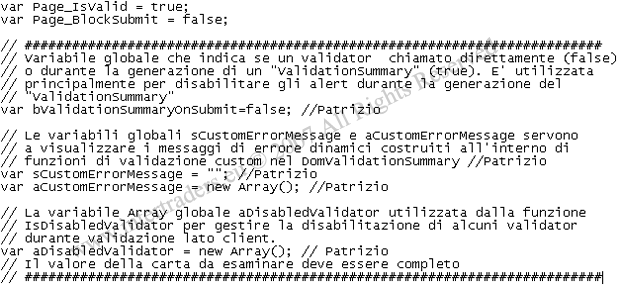

Abbiamo rintracciato nel sorgente della pagina, la funzione che richiama il file

contenente il codice in javascript che attua il suddetto controllo. Quest'ultimo

appositamente e grossolanamente camuffato da file 'css' (formato che dovrebbe

normalmente contenere istruzioni grafiche per il sito).

Purtroppo per motivi di tempo non ci è stato possibile esaminarne

dettagliatamente la struttura (tra l'altro il sito in queste ore è stato

oscurato ed il contenuto non è più reperibile), ma come immaginavamo, il

controllo sull'autenticità del numero di Postepay inserita era affidato proprio

al suddetto file.

A questo punto viene spontaneo chiedersi:

-In base a quali parametri il phisher ha attuato tale controllo?

-Vi è alla base un controllo grossolano?

-Il phisher ha intuito l'algoritmo di calcolo del numero carta o lo ha

semplicemente confrontato con un 'range' di numeri in suo possesso?

In quest'ultimo caso, l'acquisizione potrebbe essere avvenuta in maniera molto

elementare.

Molta gente infatti pubblica ingenuamente il proprio numero di carta Postepay

con annesso indirizzo email su siti web e portali di aste on line. In questi

casi il lavoro del criminale è enormemente agevolato, potendo inoltrare l'email

fraudolenta ad utenti di cui già conosce il numero di carta.

Torniamo all'email di phishing ed al suddetto file.

Una cosa che abbiamo notato tra le righe del codice e che ci ha particolarmente

incuriosito, è la presenza di commenti allo script in un perfetto italiano con

aggiunto a mo' di promemoria un nome tipicamente italiano.

Abbiamo 'fotografato' tale porzione di codice e la pubblichiamo, in esclusiva, a

seguire:

Verrebbe da pensare ad uno script precompilato (di quelli comunemente reperibili

in rete già commentati), ma il tono discorsivo e la linearità della

spiegazione anche nel resto del file ci hanno lasciati perplessi.

Se quei commenti non fossero casuali, sarebbero fortemente contraddittori con il

testo sgrammaticato dell'email di phishing.

Che si tratti di una semplice leggerezza del phisher? O, diversamente, di un

voluto depistaggio?

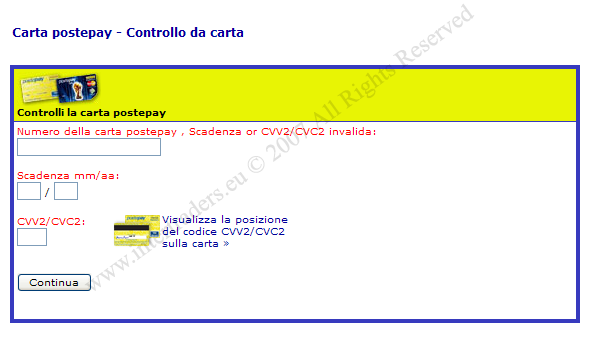

Con il nostro numero di Postepay reale e dei numeri di scadenza e CVV2 fittizi

abbiamo tentato di proseguire, ma lo script in php ha generato una nuova pagina

di errore:

anche qui ci sovviene alla mente l'ipotesi di un ponte ed un controllo in 'real

time' con il sito di Poste Italiane.

Molto probabilmente inserendo dei dati reali negli altri campi, lo script ci

avrebbe reindirizzati -come accade di solito- al portale autentico di Poste

Italiane.

Nonostante ciò, il tentativo di frode in oggetto resta per certi versi

interessante, dimostrando come gli stessi phishers siano consapevoli della

maggiore attenzione degli internauti nei confronti delle frodi informatiche,

costringendoli ad inserire dati veritieri. Resta l'incognita dello script

commentato in italiano, ma su questo, tempo e modi permettendo, ne riparleremo

in futuro.

Per il momento preferiamo che l'aspetto divulgativo prevalga su quello meramente

tecnico-informatico ed a tal fine invitiamo i nostri lettori, ad inoltrare la

presente notizia ad amici o conoscenti titolari di una carta Postepay.

ATTENZIONE: la recensione del tentativo di phishing in

oggetto è stata fatta su pc 'dedicato', International Traders sconsiglia

assolutamente di eseguirla sul proprio pc senza le opportune precauzioni e

un’adeguata cognizione della materia, declinando, in caso contrario, ogni

responsabilità per danni diretti o indiretti che possano derivarne

all’utente.

Redazione InterTraders

Hai bisogno di assistenza legale specifica su questa tematica o su argomenti simili legati a Internet?

Se sì, ti invitiamo a consultare le seguenti sezioni direttamente sul sito dello Studio Legale Massa:

In alternativa, puoi contattare direttamente lo Studio ai recapiti indicati nell'apposita sezione "CONTATTACI" (l'assistenza prestata non è gratuita).

| |

|

|

|

Venerdì 25 Aprile 2025

Venerdì 25 Aprile 2025